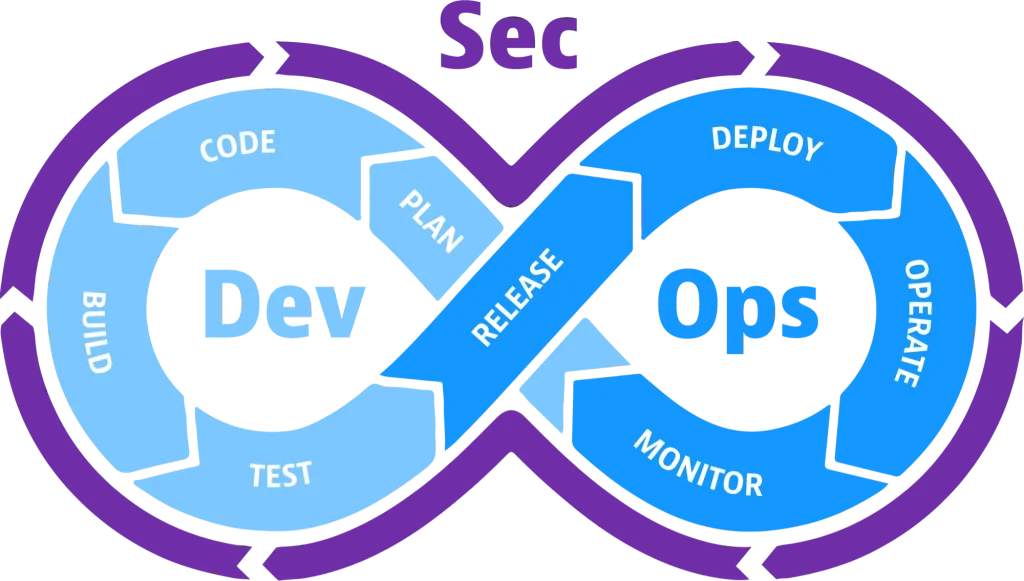

L’objectif du DevSecOps et d’aider les équipes DevSecOps : intégrer la sécurité à chaque étape du développement logiciel

Le DevSecOps n’est pas un nouveau buzzword. C’est une réponse pragmatique à un constat simple : repousser la sécurité à la fin du cycle de développement est inefficace et dangereux.

L’idée est d’intégrer la sécurité de manière fluide, continue, automatisée et surtout collaborative, dès les premières lignes de code jusqu’à la mise en production.

Livrer vite, c’est bien. Livrer vite et sécurisé, c’est mieux.

Dans un monde où les cyberattaques explosent, où les délais de livraison se raccourcissent et où les chaînes CI/CD deviennent de plus en plus complexes, la sécurité ne peut plus être un frein.

C’est là qu’entre en jeu le DevSecOps : une évolution naturelle du DevOps, où la sécurité est intégrée partout, sans ralentir la cadence.

Pourquoi le DevSecOps ?

Dans un environnement DevOps, la rapidité est reine. Les livraisons sont fréquentes, les cycles sont courts. Mais cette vélocité est souvent obtenue au détriment de la sécurité, reléguée à des audits ponctuels ou à des scans de dernière minute. Le DevSecOps vient corriger ça :

👉 la sécurité devient une responsabilité partagée entre les devs, les ops et les experts sécurité.

👉 elle est automatisée pour ne pas freiner la cadence.

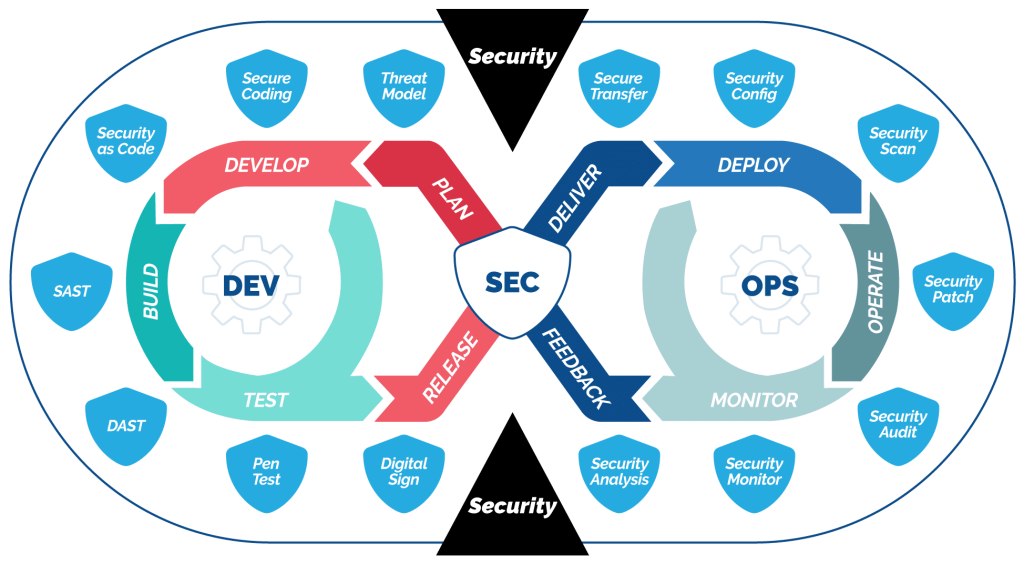

👉 elle est intégrée partout : code, build, test, déploiement, monitoring.

1. Planification : poser les bases de la sécurité

Même avant qu’une ligne de code ne soit écrite, la sécurité doit être intégrée dans la réflexion produit.

N’oubliez pas également le test interactif sur le DevSecOps.

À intégrer :

- Threat Modeling : identifier les menaces possibles dès la phase de conception (ex. : STRIDE, PASTA).

- Définition des exigences de sécurité : conformité, chiffrement, gestion des accès, etc.

- Choix de dépendances sécurisées : imposer des politiques de sources de confiance (ex. : repos internes, gestion via SBoM).

- Politiques de sécurité dans les pipelines CI/CD : règles de scan, seuils d’alerte, etc.

2. Développement : coder de façon sécurisée

Le code est le point d’entrée des vulnérabilités. C’est ici que la sécurité doit être la plus accessible aux développeurs.

À intégrer :

- Formations régulières à la sécurité (OWASP Top 10, Secure Coding).

- Linting/SAST dans l’IDE (SonarQube, Checkmarx, Fortify).

- Validation des dépendances (SCA) : Snyk, OWASP Dependency-Check, Trivy.

- Git hooks de sécurité : bloquer les commits dangereux (gitleaks).

3. Intégration continue (CI) : automatiser les contrôles

Objectif : ne pas casser la chaîne, mais filtrer les failles.

À intégrer :

- Scans SAST/SCA dans la CI.

- Contrôles de qualité avec seuils bloquants.

- Tests de sécurité automatisés : injection, headers, erreurs.

- Analyse des secrets et tokens.

4. Tests : valider la résilience avant la prod

Les tests fonctionnels doivent être complétés par des tests de sécurité dynamiques.

À intégrer :

- DAST (ZAP, Burp Suite).

- Tests d’authentification/autorisation.

- Tests d’infrastructure as code (IaC) : tfsec, Checkov, KICS.

- Scans de conteneurs : Trivy, Anchore, Clair.

5. Livraison & déploiement : ne rien exposer par erreur

L’environnement de production est aussi une surface d’attaque.

À intégrer :

- Signatures et intégrité des artefacts (Sigstore, cosign).

- Gestion des secrets via coffre-fort (Vault, AWS Secrets Manager).

- Scan des conteneurs à chaque build/déploiement.

- Policy-as-code : OPA, Kyverno.

6. Exploitation et supervision : surveiller, réagir, corriger

Une fois en production, il faut surveiller en continu.

À intégrer :

- WAF & protection runtime (ModSecurity, Falco, AppArmor).

- Détection d’anomalies et comportements suspects.

- Alertes sur déploiements hors norme.

- Logs centralisés et sécurisés (ELK/EFK, SIEM).

- Mise à jour continue des composants vulnérables.

🚀 Bonus : le facteur humain

Le DevSecOps n’est pas qu’une affaire d’outils.

Il repose surtout sur une collaboration culturelle entre développeurs, ops et sécurité.

Sans sensibilisation, formations continues et une approche “security by design”, les meilleurs outils resteront inefficaces.

Il est également important de bien gérer les aspects gouvernances de la sécurité.

👉 Le vrai défi n’est pas technique, mais organisationnel et humain.

Conclusion : un investissement rentable

Adopter le DevSecOps, ce n’est pas ajouter des couches de sécurité partout sans discernement. C’est orchestrer la sécurité intelligemment, au bon endroit, au bon moment.

Les bénéfices sont nets :

✅ Moins de failles critiques en production

✅ Réduction du coût de correction

✅ Conformité facilitée

✅ Confiance renforcée dans les livraisons